Крипто-миллионеры из хрущоб. В минувшую пятницу, 14 января, Федеральная служба безопасности (ФСБ) России отрапортовала о ликвидации инфраструктуры хакерской группировки REvil и задержании ее участников.

Центр общественных связей ФСБ (ЦОС) на сайте ведомства разместил официальное сообщение, в котором раскрыл некоторые подробности спецоперации, начатой после обращения «компетентных органов США, сообщивших о лидере преступного сообщества и его причастности к посягательствам на информационные ресурсы зарубежных высокотехнологичных компаний путем внедрения вредоносного программного обеспечения, шифрования информации и вымогательства денежных средств за ее дешифрование».

Оперативники ФСБ совместно с коллегами из МВД провели следственные и оперативно-розыскные мероприятия в Москве, Санкт-Петербурге, Московской, Ленинградской и Липецкой областях. Чекисты одновременно нагрянули по 25 адресам «по местам пребывания 14 членов организованного преступного сообщества». В ходе обысков изъято «свыше 426 млн рублей, в том числе в криптовалюте, 600 тысяч долларов США, 500 тысяч евро, а также компьютерная техника, криптокошельки, использовавшиеся для совершения преступлений, 20 автомобилей премиум-класса».

Вслед за официальным сообщением появились и видеозаписи визитов сотрудников ФСБ и МВД на некоторые квартиры.

Наблюдатели обратили внимание, что задержания проводились в панельных хрущевках с «бабушкиным ремонтом», а также на пачки «рублевого кэша под матрасом у преступников, работающих с криптой».

Некоторое недоумение вызывает и статья 187 УК, по которой возбуждено уголовное дело, хотя, судя по сообщению ЦОС, речь идет об организованном преступном сообществе.

А это ст.210 УК с куда более серьезными санкциями.

Дело в том, что часть 2 ст. 187 УК предусматривает наказание за неправомерный оборот средств платежей в составе организованной группы. По такому составу, предусматривающему до 7 лет лишения свободы, как правило, преследуют за изготовление, приобретение, сбыт поддельных платежных карт, липовых распоряжений о переводе денег.

А масштаб деятельности хакерской группировки REvil был куда более обширным. Тут и взломы компьютерных систем, и вымогательство, и легализация денег, полученных в результате преступлений. Ну и создание преступного сообщества.

К примеру, в апреле 2021 года в даркнете было обнародовано сообщение, что REvil взломал серверы компании Quanta Computer, ключевого партнера Apple. И пригрозил выложить в публичный доступ конфиденциальную информацию. Но вымогатели сообщили, что готовы отказаться от своих криминальных намерений, если получат «отступные» в размере 50 млн долларов.

Apple и Quanta Computer были не единственными жертвами группировки REvil. Еще весной прошлого года Марк Блейхер, представитель компании Arete Incident Response, специализирующейся на компьютерной безопасности и переговорах с хакерами, в интервью американской телекомпании CNBC рассказал, что только за последние три месяца Arete Incident Response 32 раза вступала в переговоры с хакерами из REvil.

В этом же интервью Марк Блейхер предположил, что группировка работает под патронажем российских спецслужб.

Это подозрения не лишены оснований. И вот почему.

В середине июля прошлого года в даркнете перестали открываться сайты, связанные с REvil, что практически парализовало работу хакеров, входящих в эту группировку.

Возможно, так совпало, что блокировка преступных сайтов произошла буквально через несколько недель после встречи в Женеве президентов США и России Джо Байдена и Владимира Путина. В ходе четырехчасового разговора главы государств обсудили в том числе и проблему киберпреступности. Точнее, президент США потребовал от президента России начать реальную борьбу с хакерами-вымогателями, атакующими американские компьютерные системы.

Очевидно, что после возвращения из Женевы президент России дал поручение руководителям силовых ведомств активировать работу в этом направлении. Тогда-то и была парализована группировка REvil. И тут возможны лишь два варианта. Или силовики мобилизовались и, проявив недюжинные способности, заблокировали все без исключения сайты группировки, или группировка действительно работала «под крышей» оперов и руководители REvil просто выполнили команду своих кураторов на «самовыпиливание».

Но тогда события, описанные в сообщении ЦОС ФСБ, не выглядят грандиозной победой силовиков над мощной кибербандой. Возможно, это всего лишь сдача пешек, живших в «панельных хрущевках с бабушкиным ремонтом», но разъезжавших на автомобилях премиум-класса.

Показательный разгром REvil

Поймано 14 хакеров, изъято более 426 млн руб. кэшем, 20 машин и технику, используемую для распространения вирусов-вымогателей

Оригинал этого материала

© ИА "РБК", 16.01.2022, Разгром хакерской группировки REvil, Фото: @moscowcourts, Иллюстрация: fbi.gov

Маргарита Алехина, Екатерина Ясакова, Анна Балашова, Любовь Порываева, Алена Прохоренко, Евгения Лебедева

В 14 городах задержали предполагаемых хакеров одной из старейших и наиболее агрессивных группировок REvil. Основанием стал запрос из США и требование Байдена. Что известно о группировке и операции против нее — разбирался РБК

Что известно к 16 января

В субботу, 15 января, Тверской районный суд Москвы арестовал двух задержанных, которых подозревают в членстве в REvil. Михаил Головачук и Руслан Хансвяров останутся под стражей как минимум два месяца, до 13 марта.

Михаил Головачук

Позже такая же мера пресечения и на тот же срок была определена для еще одного задержанного — Дмитрия Коротаева.

Михаил Головачук

Позже такая же мера пресечения и на тот же срок была определена для еще одного задержанного — Дмитрия Коротаева.

Дмитрий Коротаев

Накануне вечером суд отправил в СИЗО двух других подозреваемых по этому делу — Романа Муромского и Андрея Бессонова.

Дмитрий Коротаев

Накануне вечером суд отправил в СИЗО двух других подозреваемых по этому делу — Романа Муромского и Андрея Бессонова.

Руслан Хансвяров

В базе суда содержится информация о еще трех подозреваемых: Алексее Малоземове, Данииле Пузыревском и Артеме Заеце. Таким образом, пока известно о восьми подозреваемых по делу REvil.

Руслан Хансвяров

В базе суда содержится информация о еще трех подозреваемых: Алексее Малоземове, Данииле Пузыревском и Артеме Заеце. Таким образом, пока известно о восьми подозреваемых по делу REvil.

Алексей Малоземов

Алексей Малоземов

ИА "РБК", 15.01.2022, "Суд в Москве арестовал шестерых подозреваемых по делу хакеров REvil": Тверской суд Москвы арестовал задержанных фигурантов дела хакерской группировки REvil, данные о мерах пресечения публиковала пресс-служба московских судов общей юрисдикции. Всего известно о восьмерых задержанных.

В субботу, 15 января, в СИЗО отправили подозреваемых Михаила Головачука, Руслана Хансвярова, Дмитрия Коротаева, Алексея Малоземова, Артема Заеца и Даниила Пузыревского. Всех их, за исключением Малоземова и Пузыревского, арестовали до 13 марта, двоих арестовали до 14 марта. Последним арестовали Даниила Пузыревского. — Врезка К.ру

Артем Заец

Артем Заец

Что произошло

В пятницу, 14 января, ФСБ отчиталась о пресечении деятельности преступного сообщества, члены которого с помощью вредоносных программ похищали деньги со счетов иностранных граждан и компаний. Речь идет о группировке REvil, и в результате действий спецслужбы и МВД она «прекратила существование», а ее информационная структура была «нейтрализована», уверены в ведомстве. [...]

«Пожалуй, это одна из самых значимых операций специальных служб России в области борьбы с киберпреступностью за последние годы», — сказал РБК руководитель Центра мониторинга и реагирования на инциденты ИБ Jet CSIRT компании «Инфосистемы Джет» Алексей Мальнев.

Что такое REvil и в чем она замешана

«Группа REvil являлась одним из старейших и самых агрессивных игроков на рынке программ-вымогателей» и ее деятельность «стала одной из основных причин впечатляющего роста рынка программ-вымогателей», пояснили в Group IB. Хотя REvil фактически ликвидирована, у них остались продолжатели и партнеры, использующие их тактики и техники, подчеркнули в компании.

Оператор REvil утверждал, что выручка группы за 2020 год составила $100 млн; это делает ее наиболее успешной хакерской группировкой, говорилось в отчете «Лаборатории Касперского».

Коммерсант.Ру, 14.01.2022, "Чем известна хакерская группа REvil": По данным «Лаборатории Касперского», преступники с помощью партнеров распространяли вирусы, которые шифровали данные и блокировали доступ компаний к собственным устройствам. После чего требовали у организаций выкуп за дешифратор. Партнеры хакеров получали 60–75% выкупа, а расчеты проводились в криптовалюте Monero. — Врезка К.ру

Среди жертв REvil были, например, один из ключевых партнеров Apple — компания Quanta Computer, крупнейший производитель мяса в мире JBS Foods, ИT-гигант Acer и поставщик MSP-решений Kaseya, управляющий компьютерными сетями тысяч мелких компаний без собственных ИТ-департаментов.

«Группировка REvil является автором множества нашумевших киберинцидентов и оставила значительный след в истории киберпреступлений», — сказал РБК Мальнев. Он отметил, что группа «внимательно подходила к выбору жертв»: «Прежде всего, мошенники заинтересованы в атаках на крупные компании, так как они в состоянии заплатить выкуп в несколько десятков или сотен миллионов долларов».

REvil была одной из самых известных группировок, занимающихся вымогательством по модели RaaS (Ransomware-as-a-Service, «программа-вымогатель как услуга»), сказал РБК основатель сервиса разведки утечек данных и мониторинга даркнета DLBI Ашот Оганесян. RaaS-платформа — это ПО, шифрующее данные жертвы и сливающее их на сервера злоумышленников, плюс инфраструктура ведения переговоров с жертвой и приема/отмывки платежей. Владельцы Raas-платформы сдают ее в аренду своим партнерам, которые уже осуществляют взлом сетей и «заносят» туда вирус-шифровальщик, объяснил Оганесян.

Что предшествовало разгрому группы

Тема кибератак хакеров из России поднималась на переговорах президентов России и США начиная с лета прошлого года. Джо Байден потребовал от Владимира Путина пресечь деятельность вымогателей и выразил уверенность, что власти России знают, кто стоит за атаками.

В июле прошлого года, через несколько дней после очередного такого разговора, было обнаружено полное отключение инфраструктуры группировки REvil: «Речь шла о целой сети обычных и даркнет-сайтов, которые используются для переговоров о выкупе, отправки похищенных у жертв данных и внутренней инфраструктуры вымогателя», — рассказал Мальнев. Стали недоступны также блог и «техподдержка» REvil, а на теневых хакерских форумах заблокировали аккаунт представителя REvil — такое бывает, если есть риск задержания владельца учетной записи, говорил заместитель руководителя «Лаборатории компьютерной криминалистики» Group-IB Олег Скулкин.

Доподлинно неизвестно, что к этому привело, но Reuters писал, что спецслужбы США могли взломать и взять под контроль сервера группы, завладев универсальным ключом дешифрования, который позволял зараженным через Kaseya компаниям восстанавливать свои файлы без выкупа. После этого, по информации агентства, REvil попыталась восстановить свою инфраструктуру из резервных копий, перезапустив некоторые внутренние системы и предполагая, что они не скомпрометированы. В действительности они уже могли находиться под контролем властей, напомнили в Group IB.

«Существует также предположение, что злоумышленники могли оставить след при проведении крупнейшей атаки на Kaseya, поэтому для перестраховки ушли в тень. Предполагалось также, что отключение может быть связано с перегруппировкой киберпреступников в целях строительства более мощной и обширной площадки для проведения атак», — рассказал Мальнев.

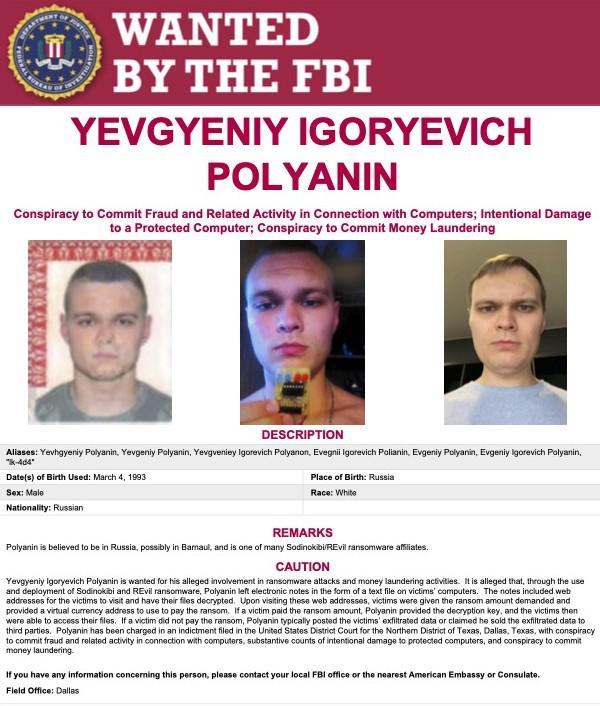

Карточка о розыске Евгения Полянина

В ноябре Федеральное бюро расследований США объявило в розыск 28-летнего россиянина Евгения Полянина, которого считает причастным к деятельности REvil. Госдеп США предложил вознаграждение до $10 млн за любую информацию, которая поможет установить лидеров и участников группировки.

Карточка о розыске Евгения Полянина

В ноябре Федеральное бюро расследований США объявило в розыск 28-летнего россиянина Евгения Полянина, которого считает причастным к деятельности REvil. Госдеп США предложил вознаграждение до $10 млн за любую информацию, которая поможет установить лидеров и участников группировки.

Что известно о задержанных

К вечеру 14 января стали известны имена двоих задержанных в Москве — это Роман Муромский и Андрей Бессонов. Тверской суд Москвы по ходатайству следственного департамента МВД, который расследует дело, заключил их под стражу.

Роман Муромский

На странице Муромского во «ВКонтакте» написано, что он в 2012 году окончил «Станкин». РБК поговорил с несколькими его однокурсниками.

Роман Муромский

На странице Муромского во «ВКонтакте» написано, что он в 2012 году окончил «Станкин». РБК поговорил с несколькими его однокурсниками.

@CorruptionTV, 15.01.2022: Роман Геннадьевич Муромский — предполагаемый участник хакерской группировки REevil. [...]

Аккаунт Муромского в ВК указывает на то, что он закончил МГТУ Станкина, ему 33 года. Код размещенный на Pastebin, зарегистрированный под его никнеймом Gipperion (Github, привязан к его почте) свидетельствует о том, что в 2019 году Муромский использовал инструменты автоматизированного подбора паролей (Brute-force).

Такой вот уровень конспирации. — Врезка К.ру

«Он работал в сфере ИT. Во времена студенчества создавал сайты. Не знаю, мог ли он быть связан с хакерами, — рассказала РБК однокурсница Романа Муромского Мария. — Мы учились вместе, жили в общежитии, близко общались в одной компании. Я, как и его бывшие девушки, не могу поверить в реальность происходящего. Его близкие друзья, с которыми он общался последнее время, вообще в шоке. Они его потеряли и полтора дня разыскивали по моргам и больницам. Никто из нас ничего не знал про это. И нам сложно поверить, что это правда».

«Узнал пару часов назад от общих друзей. Очень удивился. В студенческие времена нередко общались, тем более что жили в одном студенческом общежитии, но после практически не пересекались. Говорил, что занимался разработкой ПО, вроде на фрилансе, точно не помню. В целом довольно умный парень, но прямо гениального в нем я не заметил. Был довольно ушлый, но в целом честный, по крайней мере с друзьями. Мог или не мог, я даже не знаю», — сообщил РБК еще один его знакомый, Андрей.

«Знаю, что он еще со студенческих лет работал в ИT. Ни о какой его связи с хакерами никогда не слышал и не подозревал, так как со стороны это был обычный парень, без каких-либо ярко выраженных странностей, ничем не выдающийся, но в целом приятный, поэтому я был немного шокирован, когда узнал о происходящем», — рассказал РБК знакомый Муромского, пожелавший сохранить анонимность.

Еще один однокурсник Муромского сомневается, что он причастен к группировке. По его словам, Муромский занимался версткой сайтов, интересовался программированием.

Коммерсант.Ру, 14.01.2022, "ФСБ навели на хакеров из ФБР": Позже стало известно, что господина Муромского Тверской районный суд Москвы арестовал на два месяца, до 13 марта 2022 года. Кроме того, заключили под стражу еще одного подозреваемого Андрея Бессонова.

По некоторым данным, по документам господин Муромский числится индивидуальным предпринимателем, основным видом деятельности которого является розничная торговля вне павильонов, магазинов и рынков. Не исключено, что в ближайшее время обвинение как ему, так и его предполагаемым подельникам может сильно ужесточиться, поскольку представители ФСБ открыто говорили о деятельности именно ОПС, причем связанной с вымогательством, кражами и так далее. Другое дело, что многие преступления могли быть совершены в отношении иностранных граждан и компаний. — Врезка К.ру

Почему хакеров решили преследовать по нетипичной статье

Оба фигуранта — подозреваемые по ч. 2 ст. 187 УК (неправомерный оборот средств платежей в составе организованной группы), по этому составу преследуют за изготовление, приобретение, сбыт поддельных платежных карт, распоряжений о переводе денег, других документов и средств приема, выдачи, перевода денежных средств. Подозреваемым грозит до семи лет колонии.

Традиционно за взлом компьютерной инфраструктуры преследуют по ст. 272 и 273 УК, за вымогательство — по ст. 163 УК, а за создание или участие в преступном сообществе — по ст. 210.

Из формулировки подозрения следует, что, вероятно, все задержанные являются номиналами для проведения платежей, низшим звеном преступного сообщества, заявил РБК основатель компании ChronoPay Павел Врублевский. Ст. 187 УК, по его словам, описывает деятельность таких номиналов, или, в хакерской терминологии, дропов. «Смысл статьи в том, что человек осуществил перевод денежных средств, заведомо зная, что смысл операции иной, нежели формально заявленный. К примеру, человек переводит $1 тыс. «в долг», а на самом деле это платеж за бизнес-услугу или, как в данном случае, проведение платежей от киберпреступности. Уникальной особенностью статьи является то, что она не имеет нижнего порога суммы — то есть преступление считается совершенным, даже если сумма перевода составила 100 руб.», — сказал Врублевский.

Возможно, среди задержанных есть участники группы более высокого уровня; вменение только такого состава указывает на то, что «следствие еще не получило иных доказательств, кроме того, что эти лица незаконно перечисляли деньги», считает Врублевский: «Чтобы не наломать дров, сначала применили редкую статью, взяв всех разом как дропов, а потом уже точно распределят роли, кто и правда был просто дроп, а кто нет».

Следствие пошло по такому пути в связи со «сверхрезонансным» и международным характером дела, полагает Врублевский. «Если бы это был внутрироссийский вопрос — им бы вменили все сразу и потом бы разобрались. Но тут распределенная группа, по которой ранее были аресты за рубежом, само расследование идет вообще совместно с ФБР США, то есть все шаги продумываются сразу с учетом всех аспектов права, в том числе международного». [...]

ИА "РБК", 15.01.2022, "США заявили о причастности хакера из REvil к атаке на трубопроводы": Один из участников хакерской группировки REvil, которого сотрудники ФСБ задержали после обращения из США, был причастен к кибератаке на американскую трубопроводную компанию Colonial Pipeline в мае прошлого года. Об этом на брифинге заявил представитель администрации США (его имя не называется), передает Reuters.

«Мы полагаем, что один из тех, кто был задержан сегодня, несет ответственность за атаку на Colonial Pipeline прошлой весной», — сообщил он. [...]

Colonial Pipeline — один из крупнейших трубопроводных операторов в США. Кибератака на ее системы компании Colonial Pipeline была проведена 7 мая 2021 года. Хакеры похитили конфиденциальную информацию и загрузили на компьютеры вирус-вымогатель, заблокировавший их работу. В обмен на разблокировку и отказ от слива данных они потребовали выкуп. Из-за атаки Colonial Pipeline вынуждена была остановить работу топливопровода. Bloomberg сообщил со ссылкой на источники, что компания перечислила злоумышленникам около $5 млн в криптовалюте в течение нескольких часов после атаки. После выплаты выкупа вымогатели дали компании ключи для разблокировки сети.

Washington Post и Reuters со ссылкой на источники писали, что за атакой стоит кибергруппа DarkSide, в которую входят хакеры из Восточной Европы. Позднее данные о том, что взлом был произведен с помощью вируса-вымогателя, созданного DarkSide, подтвердило ФБР. CNN и NBC News со ссылкой на источники утверждали, что в группировку DarkSide входят «русские хакеры». В то же время они отметили, что данных о том, что за хакерами стоят российские власти, нет. — Врезка К.ру

***

Оригинал этого материала

© Forbes.ru, 15.01.2022

Что известно о группировке REvil и какое отношение к ней имеет Россия

Владислав Скобелев

Хакерская группировка REvil за 2020 год заработала $100 млн — она известна тем, что требует у своих жертв рекордно большие выкупы. Эксперты по кибербезопасности связывают REvil с Россией — участники группировки переписываются между собой на русском языке. В июле прошлого года, через несколько дней после телефонного разговора Путина и Байдена о деятельности хакеров из России информационные ресурсы REvil пропали из даркнета. А 14 января ФСБ заявила о ее ликвидации

Ночью 13 июля 2021 года из даркнета исчезла вся инфраструктура хакерской группировки REvil. Она распространяет вирусы-вымогатели, которые блокируют доступ компаний к устройствам, шифруя данные, и требует выкуп за дешифратор. Первыми об этом рассказали американские специалисты по информационной безопасности, а также американские СМИ, среди которых были The New York Times и CNBC. У REvil перестали работать все сайты, через которые злоумышленники требовали выкупы у атакованных компаний: в результате их жертвы даже при желании не могли получить дешифратор взамен на деньги. Кроме того, исчез блог группировки: в нем компания рассказывала о своих атаках и публиковала чувствительную информацию, за которую ее жертвы отказывались платить.

На теневых форумах заблокировали аккаунт представителя REvil. Обычно администрация хакерских форумов блокирует учетную запись, если есть риск задержания ее владельца, рассказал Forbes заместитель руководителя «Лаборатории компьютерной криминалистики» Group-IB Олег Скулкин. Участники одного из форумов сообщили, что «техническая поддержка» REvil также недоступна. Некоторые из них предположили, что уход группировки был незапланированным, потому что у них остались «незакрытые вопросы». [...]

Что известно о группировке REvil и какое отношение к ней имеет Россия?

Российский след

Хакерская группировка REvil (также известна под названием Sodinokibi) работала в даркнете с 2019 года. REvil распространяла свой вирус-шифровальщик через партнеров (других хакеров), которые получали 60-75% от выкупа, рассказывала «Лаборатория Касперского» в своем исследовании в мае 2021 года. Также группировка известна тем, что требовала рекордно большие выкупы: за 2020 год она заработала $100 млн.

REvil, как правило, атаковала инженерно-производственный сектор (30% всех атак), финансовые организации (14%), поставщиков услуг (9%), юридические фирмы (7%), а также ИТ и телеком-компании (7%), говорится в исследовании. В марте 2021 года группировка атаковала компанию Acer, а в апреле похитила у производителя компьютерной техники Quanta Computer данные, представляющие собой чертежи, и опубликовала их: по данным REvil, это были чертежи устройств Apple. У обеих компаний вымогатели требовали по $50 млн.

В интервью Telegram-каналу Russian OSINT представитель REvil рассказал, что группировка предоставляет партнерам софт, дешифровщик, а также участвует в переговорах о выкупе и давлении на жертву. «Задача партнера — заразить сеть и убить бэкапы. Скачать файлы. Все. Остальное наша забота», — рассказывал представитель REvil. Он добавил, что в трети случаев крупные компании платят выкуп, чтобы атака не становилась публичной.

REvil очень внимательно подходила к выбору жертв, рассказывал Forbes аналитик центра мониторинга и реагирования на инциденты ИБ Jet CSIRT компании «Инфосистемы Джет» Никита Комаров. Прежде всего, мошенники были заинтересованы в атаках на крупные компании, так как те в состоянии заплатить выкуп в несколько десятков или сотен миллионов долларов, отмечал Комаров.

В июне ФБР обвинила REvil в атаке на бразильского производителя мяса JBS. Из-за этого компании пришлось приостановить работу части своих предприятий и заплатить хакерам $11 млн в качестве выкупа. Американские эксперты неоднократно заявляли о связи REvil с Россией и российскими спецслужбами.

Газета.Ру, 14.01.2022, "ФСБ поймала хакеров REvil. Они вымогали у Трампа $42 млн за "грязное белье": Помимо публикации данных о жертвах в Интернете в тех случаях, когда компании не удовлетворяли их требованиям, REvil привлекала внимание громкими попытками вымогательства у знаменитостей. Так, в 2020 году злоумышленники взялись за тогдашнего президента Дональда Трампа.

«Следующий человек, данные которого мы опубликуем, — Дональд Трамп. Идет предвыборная гонка, и мы вовремя нашли тонну его грязного белья», — процитировал Forbes сообщение хакеров, размещенное на их сайте в даркнете.

Они дали президенту одну неделю на выплату $42 млн выкупа. В противном случае преступники пообещали обнародовать информацию, которая не позволит ему остаться на посту главы государства. Трамп тогда отказался платить вымогателям, а ФБР классифицировало их угрозы как «терроризм». Хакеры успели обнародовать несколько сотен писем, касающихся президента, а также якобы снимок обнаженного Трампа. Однако позже оказалось, что фото — работа художницы Элисон Джексон с похожими на знаменитостей моделями.

Кроме того, хакеры атаковали программой–вымогателем нью-йоркских юристов, работавших с Леди Гагой, Мадоннойи Брюсом Спрингстином. Злоумышленники похитили 756 гигабайт данных из юридических фирм Grubman, Shire, Meiselas and Sacks и, не получив выкуп, разместили в даркнете документы, касающиеся Леди Гаги и Мадонны. — Врезка К.ру

Они относят группировку REvil к России из-за характерных элементов в коде шифровальщика, а также из-за переписок между участниками на русском языке, указывает эксперт инжинирингового центра SafeNet Национальной технологической инициативы (НТИ) Игорь Бедеров. Однако преступники могут сознательно использовать иностранные языки, добавил он. «Например, на международном уровне мы выявляли группы наркоторговцев и торговцев людьми, которые общались по телефону исключительно на английском языке, опасаясь алгоритмов прослушки по ключевым фразам», — рассказал эксперт. Участники REvil проверяют, используют ли их жертвы русскоязычную раскладку клавиатуры — в этом случае они не начинают атаку, рассказал Forbes источник на рынке информационной безопасности. Это обычная практика у русскоязычных хакеров, чтобы избежать внимания со стороны местных правоохранительных органов, отметил собеседник Forbes.

Политический аспект

В начале июля 2021 года REvil осуществил масштабную атаку на американскую компанию Kaseya, которая удаленно оказывает ИТ-услуги. Хакеры воспользовались одной из семи уязвимостей Kaseya, о которых специалисты по кибербезопасности предупредили компанию еще в апреле. Тогда Kaseya исправила только четыре из них, оставшиеся три проблемы компания планировала решить позднее. В результате жертвами REvil стали более тысячи организаций-клиентов Kaseya. Представитель Kaseya Мильие Асебаль рассказала Forbes, что компания пока не обнаружила среди пострадавших клиентов российские организации.

Вскоре после этого, 9 июля, Байден и Путин говорили по телефону. Президент США обсудил «хакерские атаки, находящихся в России преступников, в которых использовались программы-вымогатели и которые затронули США и другие страны». По словам Байдена, Россия должна принять меры борьбы с хакерами, «ведущими деятельность в России». Позднее пресс-секретарь Белого дома Джейн Псаки сообщила, что американские власти пока не связали атаку на Kaseya с кем-либо, в том числе с российским правительством. Но сообщество специалистов в сфере кибербезопасности считает, что REvil действует из России, но у нее есть связи по всему миру, сказала Псаки. «На встрече президент дал понять Путину, что если российское правительство не может или не будет принимать меры против преступников, проживающих в России, мы сами примем меры или оставим за собой право действовать самостоятельно», — заявила пресс-секретарь Белого Дома.

Привлекли внимание

Издание The New York Times называло три основных версии исчезновения REvil в июле. По одной из них информационные ресурсы хакерской группы заблокировали американские спецслужбы. После разговора с Путиным Байден подтвердил журналистам, что США могут отключить серверы российских киберпреступников. По другой версии группировка REvil получила приказ сворачивать деятельность от российских спецслужб.

«Российскую» версию отключения REvil Бедерев считает маловероятной. В России фактически нет инфраструктуры для эффективной борьбы с киберпреступниками, до сих пор мошенников в стране ловят с трудом, говорит он. «Американцы считают, что Россия не отстает в техническом плане от США, хотя де-факто это не так», — отметил Бедерев.

Согласно третьей версии хакеры сознательно исчезли, потому что привлекли к себе слишком много внимания. Злоумышленники могли оставить след при проведении последней атаки на Kaseya, «поэтому для перестраховки ушли в тень», полагает Комаров из «Инфосистемы Джет». REvil прекратила свои операции вслед за другими хакерскими группировками, такими как DarkSide, Avaddon и Babuk, говорил руководитель отдела расширенного исследования угроз «Лаборатории Касперского» Владимир Кусков. Babuk объявила о прекращении работы в конце апреля 2020-го, заявив, что планирует сделать исходный код своего шифровальщика общедоступным. «Из-за крупных взломов операторы программ-вымогателей привлекли к себе слишком много внимания, поэтому многие решили залечь на дно, или хотя бы покинуть полупубличное пространство», — согласен Скулкин из Group-IB.